Pentest

Speuren naar risico’s en kwetsbaarheden

Speuren naar risico’s en kwetsbaarheden

Een penetratietest of pentest is een techniek om risico’s en kwetsbaarheden van systemen op te sporen. De specialisten van PAQT kruipen vervolgens in de huid van hackers, want die kwetsbaarheden worden ook daadwerkelijk gebruikt om in te breken.

Zo onderzoeken we hoe het ervoor staat met de veiligheid van een applicatie en de mogelijke impact van een hack. Naast handmatige pentesten voeren we ook nog (heel veel) automatische scans uit.

Wat onderzoeken we met een pentest?

Voordat een applicatie live gaat voeren we altijd een pentest uit om zwakke plekken op te sporen. Dat doen we niet willekeurig, maar aan de hand van bekende en erkende kwetsbaarheden.

De bekendste lijst met meest voorkomende kwetsbaarheden is de OWASP Top 10. Het Open Web Application Security Project (OWASP) is een internationaal open-source project waar beveiligingsexperts continu aan werken. Onlangs verscheen de OWASP Top 10 2021.

OWASP Top 10 2021

- Falende controle op rollen en rechten

- Cryptografische fouten

- Injectie (incl. XSS)

- Onveilig design

- Configuratiefouten

- Kwetsbare en verouderde software(modules)

- Identificatie en authenticatie fouten

- Software- and data-integriteitsfouten

- Onvoldoende logging en monitoring

- Server-Side Request Forgery (SSRF)

Peter Paul vertelt je in dit artikel meer over de nieuwe OWASP Top 10.

CVSS - hoe kwetsbaar is kwetsbaar?

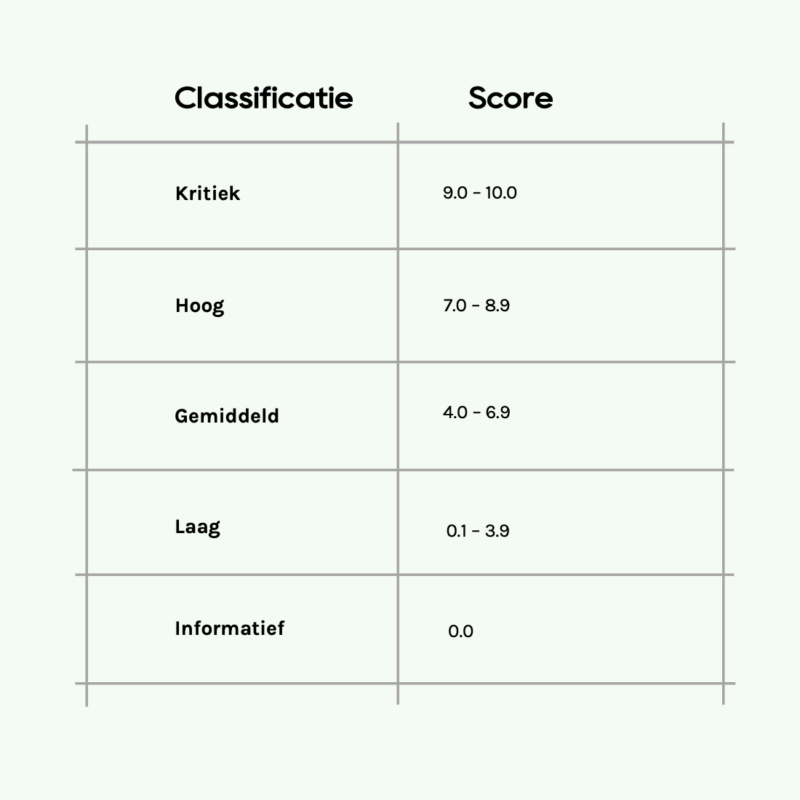

Naast handmatige pentests voeren we ook automatische pentests of security vulnerability scans uit. Het gaat letterlijk om duizenden tests. De vraag is niet alleen welke kwetsbaarheden er zijn, maar uiteraard ook hoe zwaarwegend ze zijn. Waar moet (direct) actie op worden ondernomen en wat is minder urgent? Het Common Vulnerability Scoring System, ook wel het CVSS-risicomodel, gebruiken we om de ernst van een kwetsbaarheid te classificeren.

Iedere kwetsbaarheid wordt aan de hand van een aantal basismaatstaven beoordeeld. Dat zijn onder andere de gevolgen voor de vertrouwelijkheid, de integriteit en de beschikbaarheid van een systeem. Maar ook de omvang van een aanval of hoe moeilijk een aanval (voor de aanvaller) is. Dit leidt tot een score op een schaal van 10, waarbij 10 de hoogste kwetsbaarheid is.

Pentesten moeten – ook volgens de wet

Bij PAQT is de conclusie onverbiddelijk: als de pentest niet in orde is, gaan we niet live met een applicatie. Maar ook daarna blijven we waakzaam. De CVSS-score nemen we jaarlijks mee in de beoordeling van een project om structureel greep te houden op de beheersbaarheid van een applicatie.

Overigens hoort ieder softwarebedrijf pentesten uit te voeren. Volgens de Algemene Verordening Gegevensbescherming (AVG) ben je verplicht om persoonsgegevens te beschermen tegen lekken en misbruik. Een pentest laat zien waar de risico’s en kwetsbaarheden zitten en stelt je in staat om de beveiliging (flink) te verbeteren.

Wil je meer weten over hoe PAQT zorgdraagt voor de veiligheid van systemen en data? Neem vooral contact met ons op!

Ook rustig slapen?

Verzeker je van veiligheid. We gaan direct voor je aan de slag.